Evento el cual solo pudimos sacar cinco flags.

De las cuales dos estan en este Writeup.

BabyRev

Baby Rev (Reverse, Baby, 50 pts)

Author: Egor Zaytsev (@groke)

I started teaching my daugther some reversing. She is capable to solve this crackme. Are you?

Download: babyrev.tar.gz

This link can be helpful: snap.berkeley.edu/offline

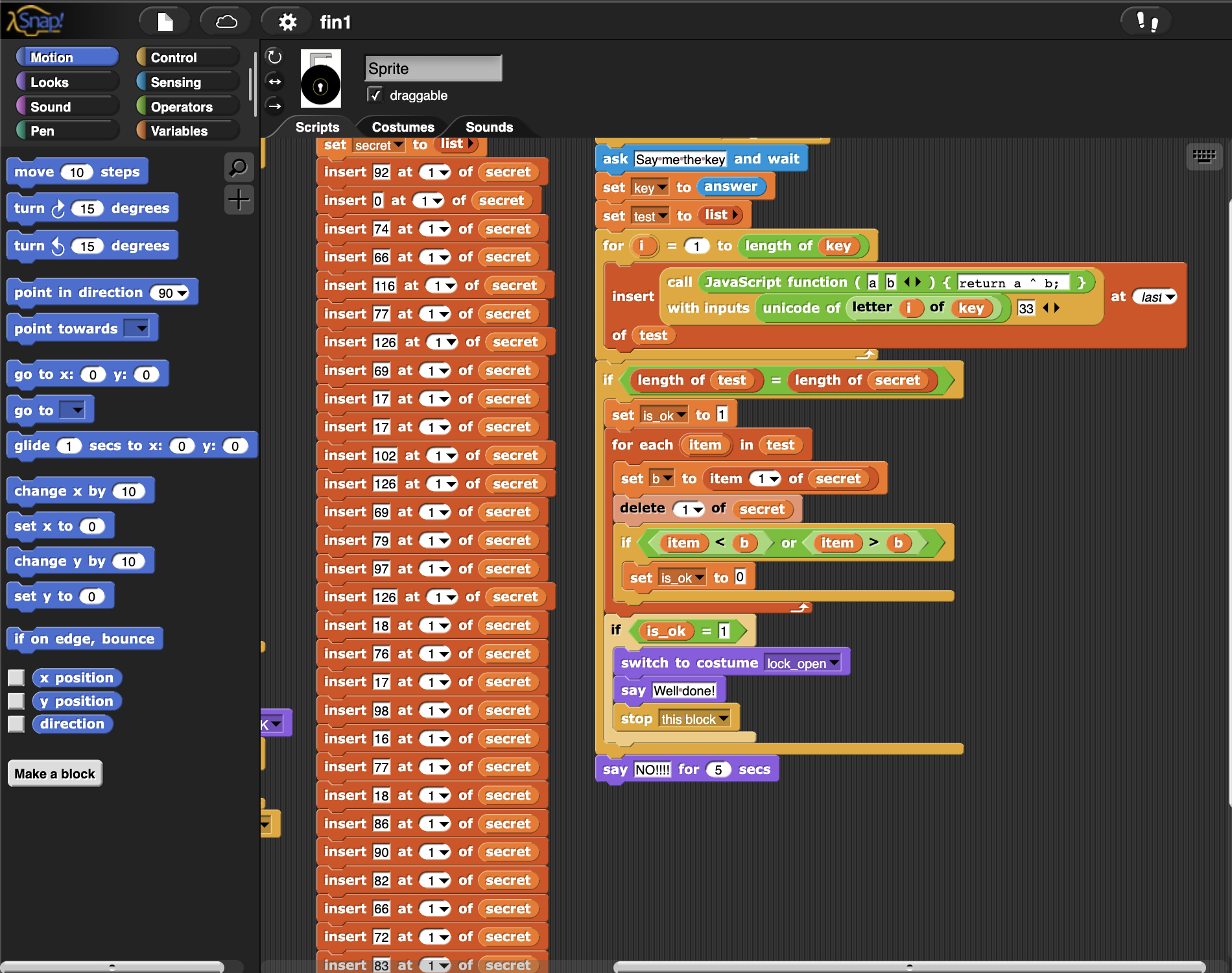

En este reto daban un archivo XML y decian que la pagina mencionada arriba podria ser de ayuda, por lo que decidi abrir el archivo dentro del portal.

El programa era interactivo solicitaba una contraseña para abrir un candado, por lo que supuse que la flag era la respuesta, observando bien el archivo se ve los datos cifrados, y mirando el proceso de convertirlos a letras se ve que pasa por una función javascript que hace XOR con “33” pero que tambien iniciaba de derecha a izquierda, por lo que decidi hacer el script para obtener la flag.

1 | #!/usr/bin/python3 |

Keyshooter

Keyshooter (Forensic, Baby, 50 pts)

Author: Artur Khanov (@awengar)

His friend was filming while he was entering the password for the flag. OMG he’s shooting letters from his fingers!

Decrypt the flag.

keyshooter.tar.gz

En este reto daban 2 archivos, un video y la flag cifrada, viendo el video es el usuario cifrando la flag en AES, por ciertos lapsos escribe rapido, sin embargo utilizando una Mac y viendo el video a 0.025 se pueden ver las teclas que oprime.

1 | openssl enc -aes-256-cbc -d -in flag.txt.enc -out file.txt |

Flag: cybrics{L00K_4ND_F0110w}